AWS PrivateLink 로 구동되는 자체 VPC 엔드 포인트 서비스를 생성하고, 이 VPC 에 액세스할 수 있게 한다.

다음과 같은 아키텍처를 직접 구현해보는 실습을 정리해 보았다

VPC 내에 Public Subnet 과 Private Subnet을 각각 하나씩 만든다.

Public Subnet 내에 ec2 instance 하나를 띄우고, Private Subnet 내에도 ec2 instance를 하나 띄운다.

Public Subnet 에서 생성한 ec2 instance인 Bastion host에서는 Private subnet의 Instance에 접근이 가능하다.

그런데 Private Subnet Instance의 경우, 외부로 트래픽이 나가도록 설정되어 있지 않다. 이러한 경우에, Private Subnet Instance가 다른 AWS 서비스에 직접 접근하려면 어떻게 해야할까?

Private subnet 에 속한 Instance와 AWS 의 다른 서비스 (여기서는 Cloud Watch) 와 직접적으로 연결하여 접근할 수 있도록 하는 역할이 바로 Private Link 가 하는 역할이다.

Private Link 생성하기

AWS VPC > 엔드포인트 선택 > 엔드포인트 생성 버튼 클릭

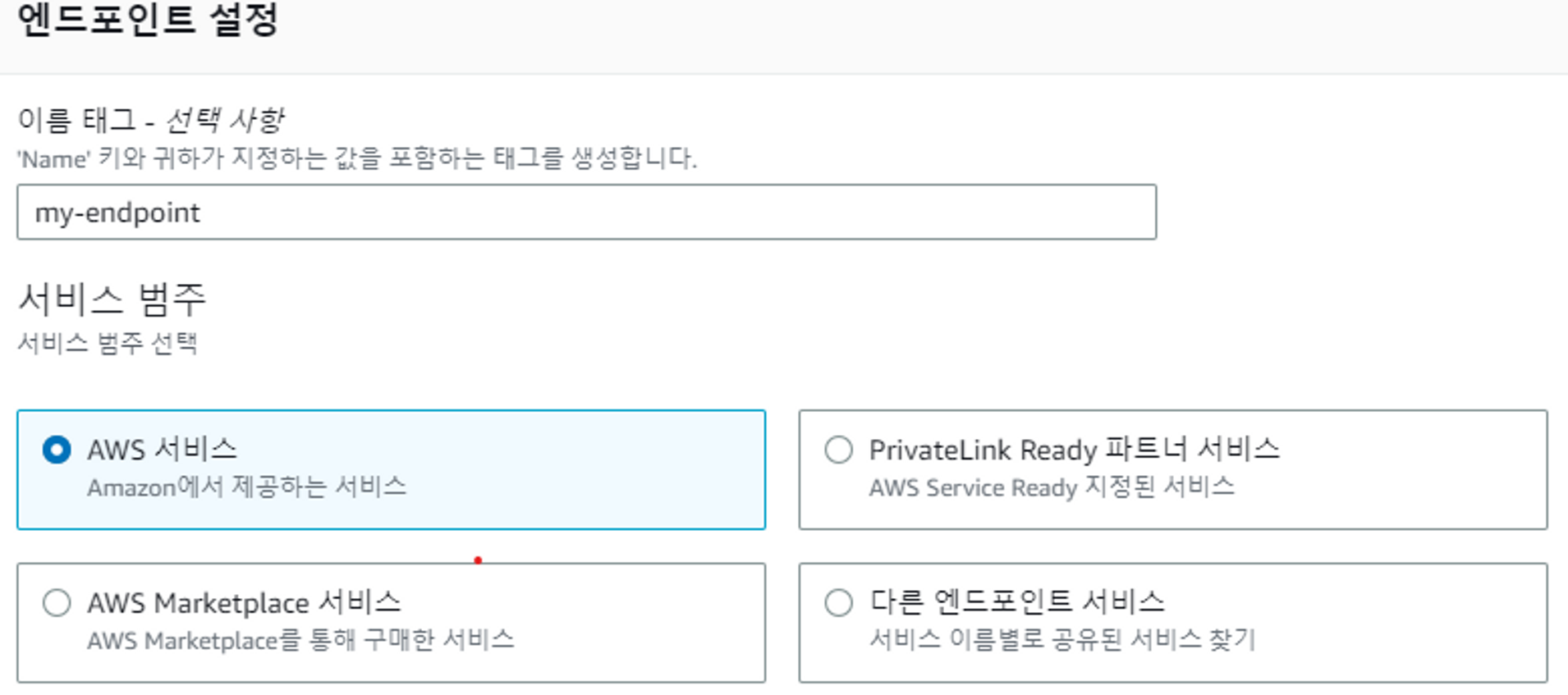

endpoint 설정 에서 이름을 설정하고 aws 서비스를 선택한다

Cloud Watch 서비스에서 모니터링할 region (서울 리전) 을 선검색한다.

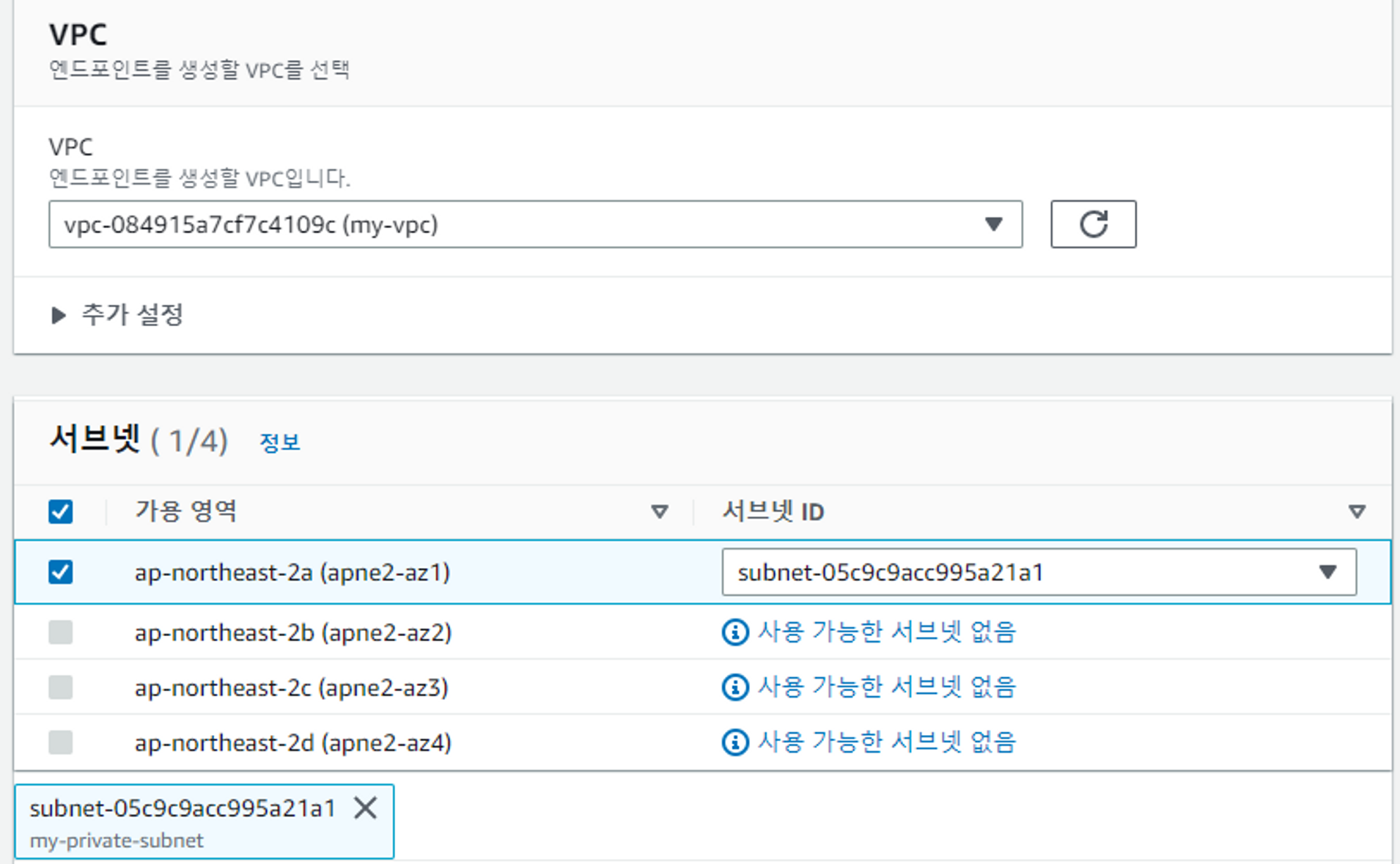

VPC 를 선택하고, 미 생성한 private subnet을 선택한다.

사용할 보안그룹을 선택한다.

설정을 완료했으니 이제 엔드포인트를 생성한다!

Public Subnet의 Bastion Host 에서 Private Subnet Instance로 접속한 후, 아래의 명령어를 입력해본다. 단, 서울 리전의 EC2를 보고 싶은 것이므로 --region ap-northeast-2라고 입력했으며, 다른 리전이라면 다른 리전의 이름을 파라미터로 주면 된다.

aws cloudwatch list-metrics --namespace AWS/EC2 --region ap-northeast-2

VPC 엔드 포인트 생성 중 이런 에러가 발생한다면..

VPC 작업 > VPC 설정 편집을 선택한다. 그리고 DNS 설정에서 다음과 같이 선택한다. DNS 확인과 DNS 호스트 이름이 모두 활성화 되어야 한다 !!

참고 자료

https://docs.aws.amazon.com/vpc/latest/privatelink/getting-started.html

Get started with AWS PrivateLink - Amazon Virtual Private Cloud

Thanks for letting us know this page needs work. We're sorry we let you down. If you've got a moment, please tell us how we can make the documentation better.

docs.aws.amazon.com

'Cloud Engineering > AWS' 카테고리의 다른 글

| [AWS] DMS로 MySQL DB (RDS) 에서 S3 Bucket으로 Migration 하기 (0) | 2023.05.25 |

|---|---|

| [AWS] EC2 와 S3 Bucket 를 PrivateLink 로 연결하기 (0) | 2023.05.25 |

| [AWS] RDS 생성하기 & EC2 인스턴스에서 RDS 접속하기 (0) | 2023.03.10 |

| [AWS] LoadBalancer 와 Auto Scaling 그룹으로 웹서비스 로드밸런싱 구성하기 (0) | 2023.03.10 |

| [AWS] S3 Bucket AWS CLI 설치 및 명령어 정리 (0) | 2023.03.08 |